image-20220608144151455

好的,相信你到这里就明白了,HOST头的作用,然后,围绕Burp Suite官方实验室,演示会出现的安全问题

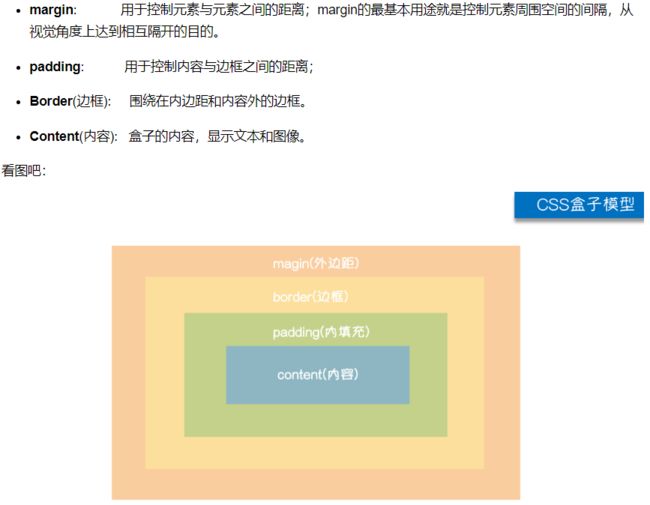

2.利用2.1 基本密码重置中毒

要求如下:

image-20220608145041353

我们需要登录卡洛斯来完成这个,登录时点击忘记密码

图像-20220608145206659

您可以看到根据我们的帐户名或电子邮件地址向我们发送了密码重置电子邮件

image-20220608145241705

我们用我们自己的账号wiener试试,ok,点击进入exploit server试试吧

image-20220608145617649

向下滚动查看Email客户端,点击查看刚才的邮件内容

image-20220608145609138

看到有改密码连接,ok,我们打开,随意改成123

image-20220619163246817

image-20220608145900506

接下来我们去Burp看看刚才的数据包,如下,我们可以看到里面有一个temp-forgot-password-token值,所以我们现在需要获取。

POST /forgot-password?temp-forgot-password-token=F7vqHnRQVDFVZwEfG8CjqPOx4gwgMGr2 HTTP/1.1

Host: ac3d1fxxxxxx060.web-security-academy.net

Cookie: _lab=46%7cMasdCwCFAiRGPkiVdxxxNhS8mYDOMvkk3CWJakAhR0wUzpasdGqNbbKzMESDTwqnN4%2bmfnDv415Yp1OeYCQWOHaYTqDhOeWLYsbDczuZvkT8kfY2yqQxeqN9CdAsyGMC7FUxTGUuUMjnXEJlyJaZ1ArCyi5xbmznovOWg2psOzMjkzQnGNekasdzgthyY%3d; session=jcqZVUOp3gtGaRpFeBD7r577ERV38AkV7

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:101.0) Gecko/20100101 Firefox/101.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 135

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: same-origin

Sec-Fetch-User: ?1

Te: trailers

Connection: close

csrf=KmpFXtDQMQuzxEkE0t8LRYxfT698ibN1&temp-forgot-password-token=F7vqHnRQVDFVZwEfG8CjqPOx4gwgMGr2&new-password-1=123&new-password-2=123

那我的猜测来了,既然我们知道这个漏洞肯定和HOST头注入有关,那我猜我们只是点了“忘记密码”,发包的时候肯定是抓不到这个token的,但是网站的后端服务器。发送到我们的邮箱,但是这个时候如果我们把HOST header改成自己的服务器,流量会不会来找我们,然后根据这个token值构造一个reset password链接,ok,就这么办吧。

image-20220619163138663

然后去我们的exploit服务器检查token

image-20220608151427869

构造重置密码链接,直接将我们重置密码所在包中的csrf(上图中的值)和temp-forgot-password-token的值改成对应的值,然后成功

image-202206081525315002.2 主机头认证绕过

要求如下:

image-20220608161747546

既然要进入管理面板,首先要找到路径并添加一个admin,demo只对本地用户开放

image-20220619163056154

一般来说,我们最常使用 localhost 来搭建靶场。同样,将 HOST 标头更改为 localhost。

image-20220608162732093

直接删掉,还要抓包改HOST

image-202206081629121472.3 混淆请求导致的 Web 缓存中毒

要求如下:

image-20220619163031177

使用过程:

这个我一味的猜测可能是web缓存中毒,非缓存建筑是HOST。相信看过我上一篇文章的兄弟马上就明白了,就是web缓存中毒扔在HOST键上

先刷新观察历史包,发现加载了两个js

image-20220619163858150

有缓存机制

image-20220619163938866

那我现在利用服务器构造一个js文件

image-20220619164331866

好的,换HOST,给它下毒

image-20220619165421749

如果改了发现不行,那就不能在原来的基础上修改,那就在原来的基础上尝试增加,双写HOST

image-20220619165540252

可以看到我们使用服务端的js已经加载完毕。这时候怎么正常访问就会中毒了

image-202206191738203862.4 Route Based s-s-rF

要求如下:

image-20220619173951042

使用过程:

首先,这里提醒一下,必须使用 Burp Collaborator 进行测试。不知道是什么的可以百度一下。暂时没找到好文章。我计划在未来写一篇关于它的使用的帖子。现在,数据是从 Burp->target 发出来的,target 响应 Burp Collaborator 然后再响应 Burp,也就是说它的内网 target 不会出网,除非 Burp 自带 Burp Collaborator 地址,所以我们需要配置它 p>

点击Burp->Burp Collaborator客户端显示如下界面,点击复制到剪贴板获取随机地址

image-20220619215636812

然后你可以在Project选项中查看,我们这里使用默认的Collaborator服务器

image-20220619221018445

尝试s-s-rF漏洞,将访问实验室主页的包的HOST头改成我们的Collaborator服务器地址,然后发送包,然后可以看到Collaborator服务器上有流量,然后你可以关闭协作者

image-20220619221233374

证明存在s-s-rF漏洞,通过HOST值可以访问内部敏感系统,但是不知道IP,所以直接爆破,如下图

image-20220619174730976

别忘了关闭自动更新头功能

image-20220619221528007

有效载荷设置如下

image-20220619174835235

因为这里没有特殊字符,所以不管paylaod Encoding是否勾选,直接爆破,130爆破成功

image-20220619221621267

然后我们访问主页并抓包将HOST更改为192.168.0.130并释放它。同样,要删除用户的POST包,我们需要将HOST改为192.168.0.130

![图片[1]-Burp-20220619163138663紧接着去我们漏洞利用服务器查一下-20220608151427869值-唐朝资源网](https://images.43s.cn/wp-content/uploads//2022/06/1655745203442_34.png)

image-20220619221949746

成功

image-202206192220228112.5 s-s-rF 被有缺陷的请求解析

要求:

image-20220619222536993

使用过程:

这个问题很迷惑,感觉和上一个一样,所以按照上一个方法把HOST改成Collaborator Server的地址,发现返回403,Collaborator Server没有解析

image-20220619222925187

在这种情况下,请再次查看要求。当这些基于路由的大字出现在你面前时,你应该意识到是路由地址有问题,所以尝试将GET /改为absolute

image-20220619223244507

很好,那就和上面一样,爆破,251

image-20220619223436312

删除用户,改包如下(请求admin目录类似删除用户)

image-20220619224113256

成功

image-20220619224124325

暂无评论内容